BeyondCorp idéale pour restreindre l'accès à vos sites

Written by @ange, 2022-03-23, Last update: 2024-04-27

Chaque entreprise dispose d’un site internet interne, qui contient souvent certaines des données les plus importantes pour une entreprise. Vous devez donc les protéger pour protéger ces données. Ce n’est pas une

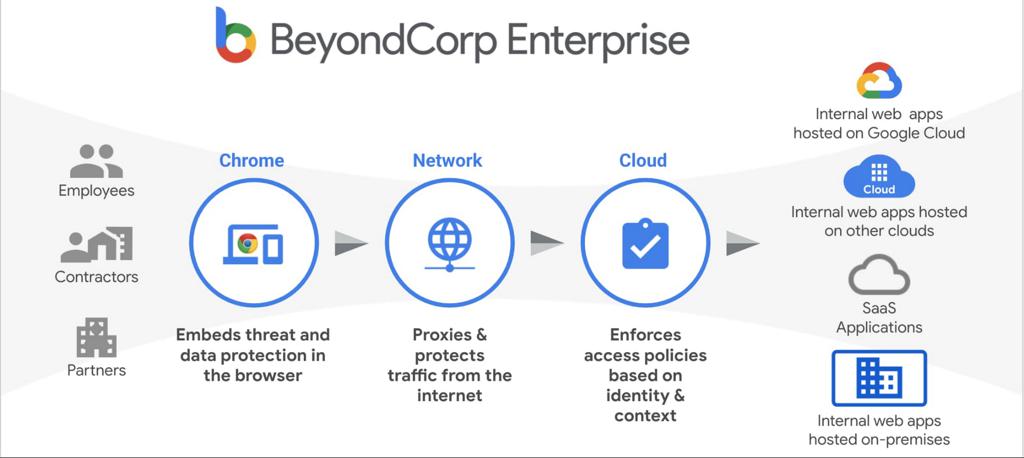

idée nouvelle, car les entreprises créent des VPN (réseaux privés virtuels) pour restreindre l’accès à leurs réseaux internes depuis des décennies. Mais une fois que Google s’est méfié de cette approche en 2009 après la tentative de piratage de l’opération Aurora , ils ont décidé de passer à un modèle de sécurité zéro confiance, où chaque demande est traitée comme si elle provenait d’un réseau qui pourrait être compromis. Cela a donné naissance à BeyondCorp , un modèle théorique pour protéger toutes vos applications sans l’utilisation d’un VPN.

Cette idée a été largement saluée par les chercheurs en sécurité, bien que les guides pratiques de démarrage sur les plates-formes cloud les plus populaires soient encore limités. Ceci malgré le fait que le livre blanc de Google expliquant l’idée a été publié en 2014. Nous l’avons compris, BeyondCorp est complexe. Il vous demande d’examiner chaque demande circulant dans votre système et de valider sa légitimité sur la base de plusieurs sources de données : d’où vient la demande, qui l’envoie, quel est l’état de sécurité de cette source, etc. C’est beaucoup demander! Mais nous pensons également que démarrer avec BeyondCorp est beaucoup plus facile que beaucoup ne le pensent, et que les gains de sécurité peuvent être immédiats.Cet article de blog vise à fournir un guide de mise en œuvre pratique pour l’utilisation de la sécurité BeyondCorp sur vos sites Web internes hébergés dans AWS. Transcend, utilise la sécurité BeyondCorp pour garantir la sécurité de notre IP et des données de nos utilisateurs.

<br>

Assez de mots à la mode. À quoi cela ressemblerait-il en tant qu’utilisateur ?

BeyondCorp est rempli de mots à la mode. C’est zéro confiance. C’est sans périmètre. C’est sensible au contexte. C’est sûr que c’est beaucoup de phrases sympas. Mais à quoi cela ressemble-t-il dans la vraie vie ? Eh bien, voyons ce qui se passe lorsque qu’on vas sur le site interne des laboratoires de code de Transcend, où l’authentification BeyondCorp a été configuré avec les informations d’identification GSuite d’une entreprise : Lorsque j’essaie de charger le site, il me demande de me connecter avec mes informations d’identification GSuite. Notez que cela inclut une exigence de jeton MFA matériel qui est facilement applicable à l’ensemble d’une organisation GSuite (et de nombreux autres fournisseurs d’identité). Une fois que j’aurai accès au site, je n’aurai pas besoin de me connecter à des systèmes internes pendant une heure.

Pour voir par vous-même, rendez- vous sur codelabs.dev.trancsend.com. Bien que le DNS soit public, seuls nos employés internes peuvent accéder à nos didacticiels internes, et vous ne serez pas autorisé à entrer à moins que vous n’ayez une @transcend.ioadresse e-mail.

Remarque : vous pouvez consulter certains de nos didacticiels accessibles au public sur codelabs.transcend.io

En quoi est-ce mieux qu’un VPN ?

Les VPN créent une sécurité « coquille d’œuf », où toutes les protections se produisent au périmètre. Une fois que l’accès est obtenu dans un système, toutes les données àl’intérieur de ce réseau sont accessibles. Et avec l’essor du travail à distance, des téléphones portables et d’autres appareils mobiles, votre

réseau « sécurisé » d’appareils de confiance ne cesse de s’élargir.

En revanche, BeyondCorp encourage une authentification cohérente dans toutes les parties d’une application pour tous les appareils. Peu importe quel appareil tente d’accéder à codelabs.dev.trancsend.com, même l’ordinateur portable de notre PDG devra s’authentifier en toute sécurité avant de visualiser le contenu du site.

Les VPN sont un vecteur d’attaque supplémentaire. Lorsqu’un pentester ou un pirate informatique tente d’attaquer votre réseau, une approche très courante consiste à rechercher des vulnérabilités sur n’importe quel serveur public qu’il peut trouver. Souvent, les systèmes tels que les points d’accès VPN sont une cible

principale. Voici une histoire ù un chasseur de primes de bogues a attaqué Facebook en utilisant cette approche. Lorsqu’il a eu accès à l’un de leurs serveurs internes, il aremarqué des fichiers restants d’un autre pentester qui avait utilisé la même vulnérabilité pour voler un petit nombre d’informations d’identification internes.

Les exploits liés aux CVE (vulnérabilités et expositions communes) sur les serveurs VPN sont trop fréquents, comme le moment où plus de 900 serveurs VPN d’entreprise ont vu leurs mots de passe vidés, ou lorsqu’une implémentation VPN couramment utilisée permettait un accès direct aux périphériques d’E/S . Ou le temps où Lockheed Martin qui (malgré un effort solide pour inclure MFA sur leur VPN) était encore attaqué par un groupe qui avait trouvé les graines aléatoires utilisées pour générer des tokens sur leurs tokens MFA matériels .

Et si vous utilisez le réseau WiFi de votre entreprise comme réseau de confiance, ce réseau peut également devenir un vecteur d’attaque. En 2016, la vulnérabilité KRACK dans WPA2 a permis aux attaquants de trouver les clés de chiffrement pour tout le trafic réseau circulant via un routeur. Ces hacks ne sont pas théoriques. Ils sont dirigés et bien coordonnés. Lorsque votre entreprise réussit, quelqu’un voudra vosdonnées.

En revanche, BeyondCorp n’a pas de VPN. Au lieu d’avoir un service public qui donne accès à des sites internes cachés, BeyondCorp dispose de services publics qui demandent des informationsd’authentification à partir d’un serveur d’authentification interne caché. Comme ce serveur d’authentification n’est pas exposé, il est beaucoup plus difficile à attaquer.

la suite ici

About the blog

About the author

From the same author

Ca y est le nouveau decodeur H.266-VVC est dehors

Après avoir consacré plusieurs années à ses recherches et à sa normalisation Fraunhofer HHI célèbre la publication et l'adoption officielle de la nouvelle norme mondiale de codage vidéo H. 266 / Codage vidéo polyvalent (VVC).

Ennio Morricone meurt à 91 ans

Reconnu pour avoir marqué les westerns spaghetti de Sergio Leone, le lauréat d'un Oscar a également produit les sons et la musique de Ennio Morricone, le lauréat d'un Oscar dont les partitions obsédantes et inventives ont habilement accentué la tension frémissante et sans dialogue des westerns spaghetti dirigés par Sergio Leone, est décédé. Il avait 91 ans.

Le secret de la production de la PS

L'arme secrète de la PlayStation: une usine presque entièrement automatisée. La PlayStation de Sony a gagné des centaines de millions de fans à travers le monde depuis son lancement en 1994.

David Greader nous parle de la force du travail dans son nou

Le nouveau livre de l'anthropologue David Graeber accuse l'économie mondiale de créer des emplois insignifiants qui tuent l'esprit humain.

Le processeur ARM ça te dit quelque chose?

Les processeurs ARM ont longtemps dominé le monde mobile, presque tous les téléphones et tablettes Apple et Android utilisent un modèle de processeur ARM

La police de Chicago bloque l’accès à ses données

Alors que Chicago chancelait cette semaine d'un week jeunes enfants, le surintendant de la police David Brown a doublé son approche pour endiguer la violence lors d'une conférence de presse lundi.

Ils sont devenus riche grâce à la science

Un jeu de poker de longue date avec un groupe d'étudiants en médecine du sud-ouest de l'Université du Texas à Dallas a réuni Gaurab Chakrabarti et Sean Hunt. Wenly Ruan, partenaire du laboratoire de dissection de Chakrabarti et petite amie de Hunt (aujourd'hui épouse), était le lien.

Reddit utilise DRM pour les empreintes digitales

Pourquoi Reddit voulait-il utiliser DRM? Ce pop Pour le savoir, analyser son code souce paraisait etre la meilleure soultion.

Les rencontres en ligne peuvent ils aboutir à un mariage?

Une conséquence fascinante d'Internet est à quel point il a rapproché le problème de la recherche de âme sœur, et à quel point les hypothèses du problème du mariage stable

Linux Mint abandonne les packages Ubuntu Snap

Le Linux Mint projet a fait des menaces pour empêcher activement Ubuntu Snap packages d'installer le système de gestion package APT sans le consentement de l'utilisateur

Les causes de la plainte du MIT et Harvard contre les nouvea

Ce matin, en réponse, le MIT et Harvard ont déposé conjointement une plainte contre ICE et le département américain de la Sécurité intérieure devant un tribunal fédéral du Massachusetts.

Un blogueur rationaliste controversé est devenu une mascotte

Un blogueur rationaliste controversé est devenu une mascotte et un martyr dans une lutte contre le New York Times

Les tests de développement des logiciels

L'importance des tests dans le développement de logiciels modernes est vraiment difficile à surestimer.

Disfonctionnement des authentifications à deux point de Goog

Il y a quelques jours, Amos, a connu un événement d'extraction de mot de passe par des pirates informatiques et, par conséquent, a été laissé de sa poche par quelques centaines d'euros.

Testons un peu de quoi notre ordinateur est capable

Voyons à quel point vous connaissez les ordinateurs! Tous ces programmesont un nombre variable en eux.

On the same topic

Linus Torvalds critique les instructions d'intel

Linus Torvalds, le créateur de Linux, a offert quelques réflexions intéressantes sur le jeu d'instructions Advanced Vector Extensions 512 (AVX-512) d'Intel

Apple lance un programme pour améliorer la sécurité de ses a

Apple lance un programme pour améliorer la sécurité de ses appareils

Logiciel de reconnaissance faciale utilisant des photos pira

Logiciel de reconnaissance faciale utilisant des photos piratées

Brewster Kahle partage sa réflexion sur le procès contre Int

Brewster Kahle partage sa réflexion sur le procès contre Internet Archive

Les données personnelles de clients Instacart sont vendues e

Les données personnelles de clients Instacart sont vendues en ligne

La nouvelle version d'Apache Arrow 1.0.0 est enfin sorti

La nouvelle version d'Apache Arrow 1.0.0 est enfin sorti

Il a honte du code qu'il a produit

Il a honte du code qu'il a produit

GOOGLE anti-AGPL

GOOGLE anti-AGPL

Système de fichiers à partir de zéro dans Rust

Système de fichiers à partir de zéro dans Rust

Firefox 79 est dehors

Firefox 79 est sorti la nouvelle version de firefox

QEMU devrait passer de C à Rust

QEMU devrait passer de C à Rust

Le dernier Firefox déploie la protection améliorée contre le

Le dernier Firefox déploie la protection améliorée contre le pistage 2.0

Les bases de l'avenir de Rust

Les bases de l'avenir de Rust

Caractéristique de Python 3.9

Caractéristique de Python 3.9

Chrome déploie IETF QUIC et HTTP / 3

Chrome déploie IETF QUIC et HTTP / 3